Téléchargez la documentation technique !

Recevez gratuitement dans votre boîte mail la documentation technique de Gestactiv’2 et découvrez son fonctionnement dans le détail.

Le spoofing email est une technique d’usurpation d’identité couramment utilisée par les cybercriminels. Elle est particulièrement redoutable en cas d’inattention et malheureusement, de plus en plus utilisée pour cibler les professionnels. Et en cas d’attaque réussie, les conséquences peuvent être dramatiques… Dans cet article, vous trouverez des explications détaillées concernant ce mode opératoire, les risques qu’il représente pour votre société et surtout, comment vous protéger efficacement contre cette menace grandissante.

Sommaire

Sous le nom « spoofing » on regroupe communément l’ensemble des cyberattaques consistant à usurper une identité électronique. Comme par exemple : un nom de domaine, une adresse IP ou encore, une adresse mail. Dans ce cas là on parle donc de « spoofing email ».

Cette technique est souvent utilisée dans les campagnes de phishing et autres cyberattaques basées sur l’ingénierie sociale. Elle consiste généralement à vous envoyer un email malveillant à partir d’une adresse qui semble fiable. Car, vous êtes beaucoup plus susceptible d’ouvrir et de répondre à son expéditeur si vous pensez qu’il est digne de confiance :

Pour que l’illusion soit totale (ou presque) les pirates ont plusieurs modes opératoires, mais voici les plus populaires.

En résumé, le typosquatting consiste à réserver un nom de domaine dont l’orthographe est proche de celle d’un organisme de confiance. Par exemple « costorama.fr » qui se rapproche de l’orignal « castorama.fr ». Les cybercriminels utilisent ensuite ce nom de domaine pour tenter de tromper les destinataires de leurs emails. Et pour augmenter le risque de confusion avec le nom de domaine légitime, ils peuvent :

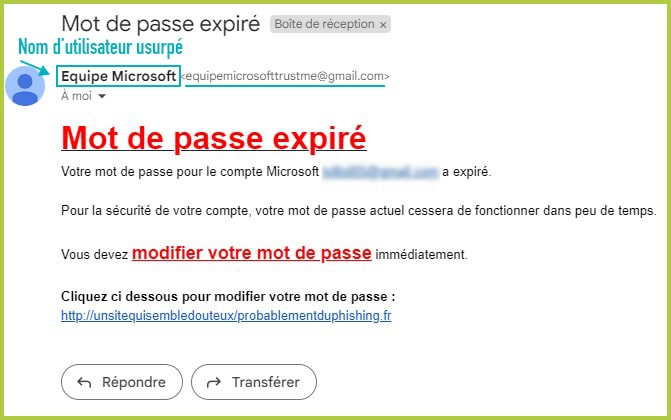

Cette technique certes simple, mais efficace, consiste à usurper uniquement le nom de l’expéditeur. Comme dans cet exemple :

Le pirate mise alors sur la naïveté et le manque d’attention de l’utilisateur, en espérant qu’il ne vérifiera pas la cohérence entre le nom affiché et l’adresse mail. Dans le même esprit, certains cybercriminels placent une adresse email au lieu d’un nom, afin que l’utilisateur ne pense pas à vérifier la véritable adresse de l’expéditeur.

Avec des connaissances techniques poussées, un hacker peut également envoyer un email qui semble provenir d’un domaine légitime. Par exemple, il peut envoyer un email qui semble provenir de « rf.no1743517139zama@1743517139gnikc1743517139art-t1743517139nempi1743517139hs1743517139 », une adresse email légitime d’Amazon. Sauf qu’en réalité, cet email n’a pas été envoyé depuis cette adresse mais depuis celle du pirate.

Vos identifiants et données confidentielles, ainsi que celles des clients et fournisseurs que vous avez en votre possession, sont les cibles privilégiées des hackers, car elles se revendent à prix d’or sur le dark web. C’est pourquoi les pirates tentent de s’en emparer par tous les moyens et notamment le spoofing email, qui leur permet de lancer des campagnes de phishing ou spear phishing pour y parvenir.

Les pires scénarios possible, seraient celui où vous avez répondu favorablement à la demande de transfert de fonds d’un pirate. Ou, celui où vous avez donné de votre plein gré vos identifiants bancaires. En effet dans ces cas-là, il est très probable que vous vous fassiez dérober de grosses sommes d’argent. Mais cela ne s’arrête pas là malheureusement… Car si vous avez été trompé les conséquences pour votre structure peuvent être couteuses :

Si un seul de vos collaborateurs clique sur un lien ou une pièce-jointe corrompue, des malwares peuvent s’infiltrer sur son poste et contaminer l’ensemble de votre réseau d’entreprise. Ce qui peut entraîner tout un tas de dysfonctionnements (lenteurs, erreurs, disparation de fichiers ou d’application…), voire une paralysie totale de votre infrastructure informatique.

Si c’est l’une de vos adresses mail qui est usurpée et utilisée pour mener des campagnes email frauduleuses, cela peut clairement nuire à votre réputation. Car les destinataires de ces mails malveillants verront pour la plupart le nom de votre société et l’associeront au contenu douteux du mail (fausse information, arnaque, lien vérolé…). De plus, certains filtres de messagerie risque de classer automatiquement en spam les mails provenant de votre/vos adresses usurpées. Ce qui nuira clairement à toute tentative de nouer un partenariat ou une relation commerciale avec ces destinataires, à l’avenir.

Dans un précédent article, nous avons déjà détaillé les signes vous permettant de repérer une tentative de phishing, grâce au contenu de l’email reçu :

Ils sont aussi valables pour identifier une usurpation d’adresse mail. D’ailleurs, de manière générale, lorsque vous repérez plusieurs de ces indices dans un mail, vous pouvez directement le classer en spam et bloquer son expéditeur.

Et en cas de doute, n’hésitez pas à copier/coller le corps du mail dans un moteur de recherche. D’autres personnes ont peut-être déjà reçu le même email que vous et l’ont signalé comme arnaque.

Avant de répondre favorablement à votre expéditeur, assurez vous de sa légitimité. Vous pouvez pour cela vérifier que :

En cas de doute, n’hésitez pas à contacter l’expéditeur du mail, via un autre canal, pour vous assurer qu’il en est bien à l’origine. Et surtout, ne cliquez pas sur les liens et pièce-jointes. Même par curiosité.

Pour que :

Il est indispensable de configurer :

La plupart des clients de messagerie disposent de filtres pour limiter le nombre d’emails suspects qui parviennent jusqu’à votre boîte de réception. Ils détectent et bloquent automatiquement les messages provenant d’adresses mail usurpées connues. Et donc par extension, ils limitent le nombre d’arnaques auxquelles vous êtes exposés ainsi que le risque de commettre une erreur. Pour rajouter une couche de sécurité supplémentaire, vous pouvez également utiliser un logiciel anti-spam tel que Mailinblack pour contenir les emails dans une sorte de « sas de décontamination » avant d’approuver ou non leur arrivée dans votre boîte de réception.

Et bien entendu, assurez-vous de conserver votre antivirus actif et à jour, car si vous êtes face à des logiciels malveillants il pourra vous alerter.

Ces attaques reposent essentiellement sur « l’erreur humaine » et le manque d’informations des utilisateurs. Formez vous donc et entraînez vos équipes à reconnaître les usurpations d’emails :

Pour conclure, il est essentiel de prévenir le spoofing email en utilisant les bons outils de protection et en sensibilisant vos collaborateurs à propos de cette menace. Si vous n’avez pas encore établi de stratégie pour protéger vos boîtes mail contre ces indésirables : Axis Solutions vous aide à renforcer vos cyberdéfenses. N’hésitez pas à nous contacter, nos experts techniques vous conseilleront sur les différentes options disponibles pour protéger votre système informatique.