Téléchargez la documentation technique !

Recevez gratuitement dans votre boîte mail la documentation technique de Gestactiv’2 et découvrez son fonctionnement dans le détail.

De plus en plus d’assureurs craignent une recrudescence de l’activité des hackers. Ils sont d’ailleurs très réticents à l’idée de couvrir les dégâts occasionnés par les cyberattaques visant les sociétés. Dans un tel contexte, il vaut donc mieux s’informer sur les types de menaces que peut rencontrer votre organisation, afin de s’en protéger au maximum. Et c’est tout l’objectif de cet article, dans lequel nous vous présentons les 5 types de cyberattaques les plus courants.

Sommaire

Nous avons déjà détaillé ce type d’attaque dans un précédent article expliquant comment s’en protéger. Il est donc normal de l’évoquer dans celui-ci, puisque cette technique est toujours très prisée des hackers. En effet, selon le dernier baromètre du CESIN, près de 80% des entreprises ayant subi une attaque en 2021 déclarent que le phishing a été la porte d’entrée des pirates vers leurs systèmes informatiques.

Il existe d’ailleurs de légères nuances parmi ces attaques que l’on nomme « phishing » par abus de langage. On trouve :

Les malwares sont des programmes malveillants qui s’installent généralement sans votre consentement au sein de votre système informatique. Pour ce faire ils exploitent souvent une vulnérabilité existante comme une faille logicielle ou une faille de sécurité réseau. Mais aussi l’erreur humaine (ouverture d’une pièce-jointe installant un logiciel indésirable, clic sur un lien dangereux, etc…). Il existe une multitude de programmes malveillants dont les actions et buts sont variés. Ils peuvent par exemple :

Une attaque par déni de service (DoS) consiste à générer un trafic énorme sur un service afin d’épuiser les ressources et la bande passante d’un réseau informatique ou d’un serveur. Le service en question se retrouve alors saturé par de nombreuses requêtes utilisateurs (celles générées par les hackers venant s’ajouter aux requêtes légitimes des utilisateurs du service) et devient inaccessible.

A noter qu’une attaque DoS peut être lancée depuis une seule machine, tandis qu’une attaque par déni de service distribuée (DDoS) provient de plusieurs périphériques qui génère simultanément un trafic gigantesque. Toujours dans le but de perturber l’accès à un service.

Mais au delà du simple fait de bloquer l’accès à un service, l’objectif caché derrière ces attaque peut être financier (exiger une somme d’argent pour faire cesser ces cyberattaques). Ou encore politique.

Parmi ces 5 types de cyberattaques les plus courants, il en existe un indémodable : celui qui vise vos mots de passe. L’objectif est très simple, il s’agit juste de découvrir votre mot de passe. Afin de s’emparer par la suite de vos comptes et des informations sensibles qu’ils contiennent. Et pour y parvenir tous les moyens sont bons :

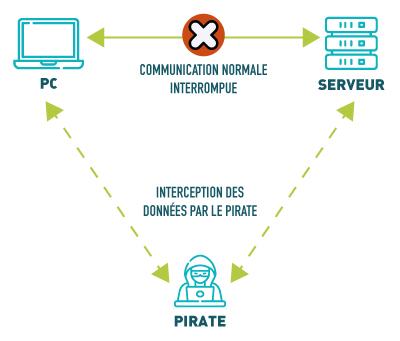

Ce type d’attaque consiste à intercepter les données communiquées entre deux entités. Comme par exemple un PC et un serveur, ou un PC et un routeur. Bien sûr ce processus se réalise à votre insu pour ne pas éveiller vos soupçons. Et sans le savoir vous transmettez de précieuses données au pirate.

Pour réussir à espionner vos communications les hackers peuvent utiliser différents stratagèmes, comme par exemple :

Enfin, si vous souhaitez protéger vos données d’entreprise contre l’ensemble des cyberattaques et pas seulement ces 5 types les plus courants, il existe quelques recommandations à suivre :

Chez Axis Solutions, nous savons par expérience que les modes opératoires des hackers sont variés et évoluent très rapidement. Se protéger des cyberattaques nécessite donc une vigilance constante et une formation régulière sur les pratiques des pirates. Ce qui, nous le reconnaissons, n’est pas forcément à la portée de tous. C’est pourquoi nous mettons à votre service nos connaissances et notre savoir-faire pour intégrer à votre société les meilleures défenses contre les cybercriminels.