Téléchargez la documentation technique !

Recevez gratuitement dans votre boîte mail la documentation technique de Gestactiv’2 et découvrez son fonctionnement dans le détail.

Dans cet article, nous vous présentons les 7 attaques privilégiées des cybercriminels pour découvrir ou voler vos mots de passe, ainsi que les solutions qui s’offrent à vous pour protéger vos comptes en ligne et leurs données. Car quand on sait que les cyberattaques utilisant des mots de passe volés ou compromis ont augmenté de 71% entre 2023 et 2024, il est évident que vous devez aborder votre cybersécurité de manière pro-active.

Sommaire

Le Phishing et l’Ingénierie sociale ce sont les méthodes favorites des pirates, pour vous manipuler psychologiquement et vous inciter à leur dévoiler vos mots de passe et autres données personnelles. Nous avons d’ailleurs présenté en détail ces deux pratiques dans des articles qui vous aideront à repérer les techniques d’instrumentalisation des hackers et détecter leurs emails suspects.

En résumé, les cybercriminels vous envoient des messages persuasifs semblant provenir d’organismes légitimes (banque, administration, e-comemrce) afin de vous inciter à réaliser des actions dangereuses telles que :

Et bien sûr, ils n’hésitent pas à varier les moyens de communication pour entrer en contact avec vous (email, SMS et même appels vocaux). Ainsi, en jouant avec vos émotions et en exploitant votre confiance, ils arrivent à contourner vos mesures de protection techniques (antivirus, pare-feu, etc…) pour s’emparer de vos mot de passe.

Pour protéger vos mots de passe contre ce type d’attaques, qui visent l’humain plutôt que la machine, la vigilance et l’information sont vos principales alliées ! Voici donc des mesures concrètes que vous pouvez facilement appliquer pour déjouer les pièges des pirates :

L’attaque par Force Brute est l’une des plus anciennes techniques des hackers pour s’emparer de vos mots de passe. Mais comme elle reste très efficace pour déchiffrer des codes d’accès conçus trop simplement, elle est toujours employée.

Son mode de fonctionnement est d’ailleurs assez facile à comprendre. Les cybercriminels utilisent un logiciel qui génère et teste automatiquement sur le formulaire de connexion du site ciblé (site web, application métier, etc…) des millions de combinaisons de caractères par seconde (chiffres, lettres minuscules et majuscules, caractères spéciaux) jusqu’à trouver celle qui forme votre mot de passe. Ce qui peut prendre plus ou moins de temps selon la complexité de ce dernier.

Vous l’aurez donc compris, votre première ligne de défense face à une attaque par Force Brute, c’est de créer des mots de passe robustes. C’est à dire qui respectent les critères de cybersécurité actuels :

Car plus votre mot de passe est long et complexe, plus il faudra de temps aux cybercriminels pour le déchiffrer. Alors qu’il faut seulement 2 minutes à un pirate pour découvrir un mot de passe de 6 caractères, composé uniquement de lettres minuscules.

Sachez également que pour se prémunir contre les attaques par Force Brute, certains sites web mettent en place des systèmes de sécurité qui bloquent temporairement l’accès à un compte après un certain nombre d’échecs de connexion. Mais cette mesure n’est pas une norme et certains sites peuvent ne pas en disposer. C’est pourquoi, nous vous recommandons d’activer partout où vous le pouvez, un système de notification qui vous alerte lors d’une tentative de connexion à vos comptes. Ainsi, si vous n’êtes pas à l’origine de cette tentative vous pourrez réagir rapidement en modifiant votre mot de passe.

L’attaque au Dictionnaire, est une sorte de variante plus stratégique de l’attaque par Force Brute.

Dans le cas présent, les cybercriminels utilisent un logiciel qui passe en revue un dictionnaire de mots de passe et les teste automatiquement sur le formulaire de connexion ciblé. Ils gagnent ainsi un temps considérable. Car, au lieu d’essayer des millions de combinaisons de caractères, ils se concentrent sur les mots de passe les plus couramment utilisés (issus de fuites de données) ainsi que sur les mots et phrases courantes dans une langue donnée. Ici aussi, le temps nécessaire pour décrypter votre mot de passe dépend principalement de sa robustesse.

Contre ce type d’attaque, la solidité de votre mot de passe joue, là aussi, un rôle déterminant. Alors pour compléter les critères présentés précédemment, qui doivent vous servir de base pour construire vos mots de passe, voici des recommandations spécifiques aux attaques au Dictionnaire :

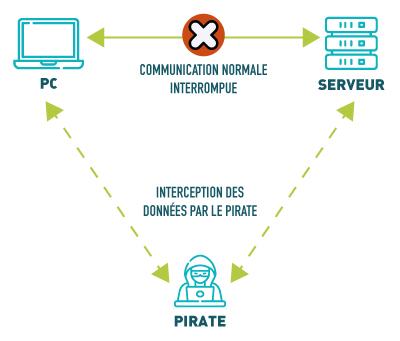

L’attaque « Man In The Middle » (aussi abrégée « MITM ») consiste à intercepter les identifiants que vous transmettez à un serveur. Comme par exemple lorsque vous vous connectez sur le site de votre banque ou sur votre logiciel métier. Bien entendu, ce processus se réalise à votre insu, et pour ne pas éveiller vos soupçons, les pirates disposent de plusieurs méthodes :

Ainsi, le cybercriminel n’a pas besoin de « découvrir » votre mot de passe. Il s’en empare simplement au moment où vous le transmettez.

Comme ce type d’attaques exploite les failles de sécurité d’un réseau informatique, pour intercepter vos identifiants, vous devez être particulièrement vigilant sur ces points pour protéger vos mots de passe :

Un keylogger (ou « enregistreur de frappe »), c’est un logiciel utilisé par les pirates pour enregistrer secrètement toutes les touches que vous tapez sur votre clavier. Une fois installé sur votre PC ou votre mobile, il fonctionne sans que vous ne vous en rendiez compte et transmet au cybercriminel toutes les lettres, chiffres et autres caractères que vous pouvez taper. Vous comprendrez donc aisément qu’avec un tel type de programme il peut facilement récupérer vos mots de passe. Même lorsque vous les modifiez…

De plus, souvent, vous ne vous rendez pas non plus compte de son installation sur votre appareil. L’infection a généralement lieu lorsque vous :

Pour protéger vos mots de passe contre ce type d’attaques particulièrement sournoises, voici donc les bonnes pratiques à suivre :

Le Credential Stuffing (ou « bourrage d’identifiants ») est une méthode simple mais redoutable, qui s’appuie sur le fait que de nombreux utilisateurs réutilisent un même mot de passe pour se connecter sur plusieurs sites.

Les hackers créent tout d’abord d’énormes bases de données, constituées d’identifiants (nom d’utilisateur, email…) et de mots de passe ayant fuités lors de précédentes violations de données. Puis ils utilisent un logiciel qui va automatiquement tester ces combinaisons sur une multitude de sites (services bancaires, e-commerce, boîtes mail, etc…). Leur objectif étant d’accéder à des comptes où la victime a utilisé le même couple identifiant/mot de passe que celui qui a précédemment fuité.

Contre ce type d’attaques liées aux fuites de données, voici les mesures spécifiques que vous pouvez prendre pour protéger vos mots de passe :

Le Password Spraying (ou « pulvérisation de mots de passe ») c’est l’exact inverse d’une attaque par Force Brute. Au lieu d’effectuer de multiples tentatives de connexion avec des mots de passe différents, sur un même compte, les hackers en ciblent plusieurs avec un même mot de passe.

Pour ce faire, ils utilisent un logiciel qui va automatiquement tester un par un des mots de passe couramment utilisés (exemple : « 12345678 » ou « azerty123 ») sur un grand nombre de comptes en ligne. Si une combinaison d’identifiant/mot de passe fonctionne, ils ont alors un accès total au compte de leur victime (espace bancaire, boîte mail, etc…). Ainsi, cela leur permet de contourner les systèmes de verrouillage de comptes qui peuvent s’activer après un trop grand nombre de tentatives de connexion dans un certain délai.

Pour faire face au Password Spraying, respectez les critères de conception et de gestion des mots de passe présentés tout au long cet article (mot de passe complexe, unique, géré via un gestionnaire de mots de passe, etc…). De cette manière, vous diminuerez grandement le risque que les pirates s’emparent de vos comptes.

En complément, activez la double authentification, partout où vous le pouvez. Si un cybercriminel arrive à accéder à votre compte il sera bloqué sans le code de validation nécessaire pour approuver la connexion.

Vous disposez désormais d’un éventail de solutions concrètes à appliquer pour protéger vos mots de passe contre ces attaques qui les ciblent. Mais ne baissez pas votre garde, car les pirates peuvent combiner plusieurs méthodes pour s’emparer de vos précieux sésames. Et ils sont à l’affut de la moindre erreur de votre part qui pourrait leur faciliter la tâche. Alors pour vous assurer que vos cyberdéfenses sont imprenables, contactez nos équipes techniques ! Après un audit approfondi de votre parc informatique, elles vous recommanderont des outils et stratégies de protection personnalisées qui viendront renforcer la sécurité de votre infrastructure.

.